Ein möglicher Einstiegspunkt für einen ROP-Exploit (Return-Oriented Programming) auf der neuen Nintendo Switch 2 scheint entdeckt worden zu sein. Interessanterweise stammt dieser potenzielle Angriffsvektor nicht direkt vom neuen System, sondern basiert auf einem Spiel der ersten Switch-Generation, bei dem das Speichersystem als Grundlage dient.

Aktuell könnte ein Exploit also über die Abwärtskompatibilität mit Switch-1-Spielen möglich sein. Allerdings hat Nintendo die Sicherheitsmechanismen der Switch 2 massiv verbessert – was die Ausnutzung erheblich erschwert.

🔐 Erweiterte Hardware-Sicherheitsfunktionen: PAC und ASLR

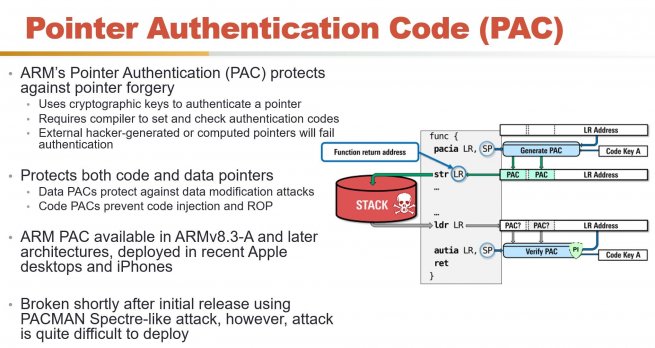

Die Switch 2 basiert auf einer modernen ARM-Architektur, die unter anderem sogenannte PACs (Pointer Authentication Codes) verwendet. Dabei werden Speicherzeiger kryptografisch signiert, sodass sie nicht manipuliert oder gefälscht werden können. Vor jeder Verwendung prüft die CPU die Signatur eines Zeigers – ist sie ungültig, wird der Vorgang blockiert. Dadurch wird eine Code-Injektion nahezu unmöglich.

Zusätzlich kommt ASLR (Address Space Layout Randomization) zum Einsatz: Diese Technik verschleiert die Speicheradressen zur Laufzeit, was es erheblich erschwert, gezielte ROP-Ketten zu platzieren und auszuführen.

⚠️ Fazit: Eine potenzielle Lücke – aber starke Gegenmaßnahmen

Auch wenn ein erster Ansatzpunkt über ein Switch-1-Spiel existieren könnte, stellen die in der Switch 2 implementierten PAC- und ASLR-Schutzmechanismen erhebliche Hürden dar. Diese könnten die Ausführung nicht autorisierten Codes dauerhaft verhindern – zumindest in naher Zukunft.

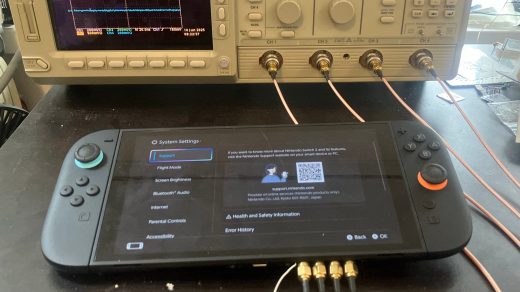

Die Sicherheitsforschung läuft weiter, aber eins ist klar: Die Switch 2 ist deutlich besser gegen Angriffe abgesichert als ihr Vorgänger.