Die Entwickler Matteo Rizzo und Andy Nguyen (TheFlow) haben auf dem Google Bug Hunter Blog einen neuen Artikel veröffentlicht.

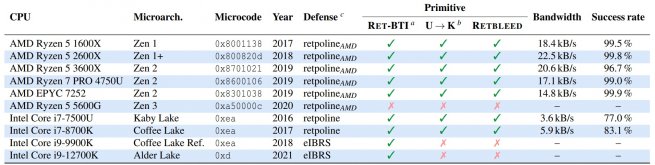

Darin stellen sie eine ROP-Kette (Return-Oriented Programming) vor, mit der sich die CPU-Sicherheitslücke Retbleed ausnutzen lässt – eine Schwachstelle, die AMD Zen– und Zen 2-Prozessoren betrifft, wie sie in PS4, PS5, Xbox One sowie Xbox Series S/X verbaut sind.

📌 Hintergrund zu Retbleed:

- Entdeckt 2022 von Forschern der ETH Zürich

- Betrifft moderne Prozessoren

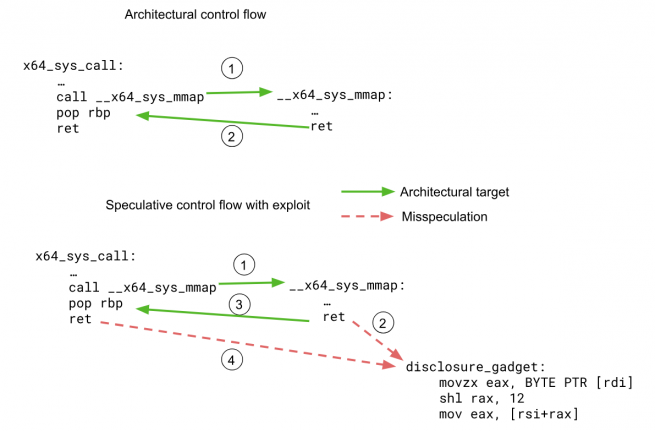

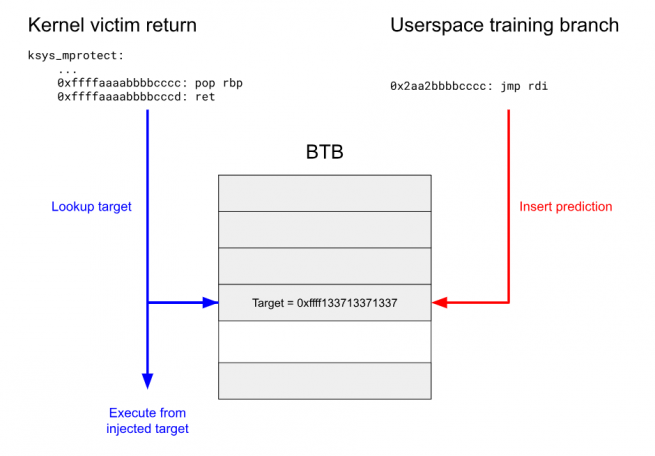

- Nutzt spekulative Ausführung aus, bei der CPUs Instruktionen vorab ausführen und dabei potenziell vertrauliche Daten preisgeben

- Angreifer manipulieren Branch-Prediction und nutzen versteckte Cache-Kanäle zur Datenextraktion

- Ziel: Zugriff auf gesamten physischen Speicher des Hosts

💡 Ergebnisse der Forscher:

- Erfolgreicher Lesezugriff auf physischen Speicher aus einem nicht privilegierten Sandbox-Prozess oder sogar aus einer VM

- Verbesserte Version des ursprünglichen Retbleed-Exploits mit höherer Zuverlässigkeit, Geschwindigkeit und Kompatibilität

- Datendurchsatz: ca. 13 KB/s – genug, um Prozesse/VMs zu erkennen und gezielt sensible Daten wie Kryptoschlüssel zu extrahieren

- Funktioniert auch aus virtuellen Maschinen heraus, um Host-Daten zu stehlen

- Gegenmaßnahmen sind möglich, aber leistungsintensiv

🔗 Weiterführende Infos: