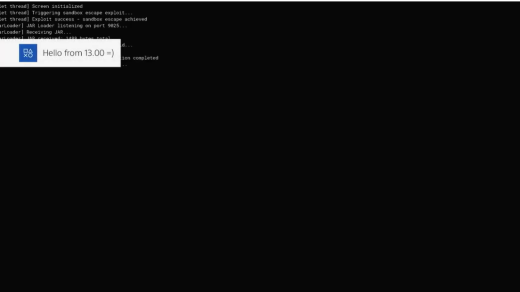

Der bekannte Entwickler Mike Heskin (Hexkyz) hat neue Python-Skripte veröffentlicht, mit denen sich die Firmware-Dateien des Mig Flash analysieren lassen. Bereits im Januar 2024 hatte er die Funktionsweise der Hardware erklärt, nun folgt ein weiterer großer Schritt: das vollständige Entschlüsseln sämtlicher Updates und der internen Virtual Machine.

Besonders wichtig: Heskin arbeitete eng mit 15432 zusammen – einem Entwickler, der ebenfalls tief in die Analyse des Modchips eingestiegen ist. Gemeinsam ist es gelungen, die Sicherheitsmechanismen zu durchbrechen.

Die Ergebnisse sind eindeutig:

- Der Mig Switch stammt direkt von Team Xecuter, die bereits hinter dem Gateway 3DS und dem SX OS für die Switch stand.

- Der Firmware-Code enthält identische Strukturen zu SX Core, inklusive MIPS-VM und FPGA-Routinen.

- Starke Verschlüsselung (SNOW 2, AES-CCM, RSA-PSS) schützt die Firmware vor Klonen, Schlüssel sind teilweise nur im FPGA hinterlegt.

- Ein komplexes mehrstufiges System macht Reverse Engineering äußerst aufwendig – selbst Tools wie Ghidra scheitern.

Damit ist endgültig klar: Die Mig Switch ist ein direkter Nachfolger der SX-Produkte von Team Xecuter – und trägt deren Handschrift bis ins Detail.

Fazit

Mit den Skripten von Hexkyz rückt die vollständige Analyse des Mig Flash in greifbare Nähe. Dass sich die Spur klar zu Team Xecuter zurückverfolgen lässt, ist ein echter Paukenschlag. Die Gruppe hat Nintendo in der Vergangenheit bereits massiven Schaden zugefügt – mit Gateway 3DS und SX OS – und war mehrfach Ziel juristischer Verfahren. Für die Szene bedeutet das: spannende Einblicke in die Sicherheitsarchitektur, für Nintendo jedoch ein erneutes Kopfzerbrechen.

Kommentare aus der Szene

Tja, keine Überraschung – wieder einmal steckt dieselbe Truppe hinter dem Nintendo-Hack. Sie sind verdammt gut, ich frage mich nur, wie viel Geld sie seit den Gateway-Zeiten auf dem 3DS damit verdient haben.

Fortschritte sind da, aber offenbar muss man noch mehr Aufwand treiben, um das Ganze zu 100 % zu entschlüsseln. Viel Glück und viel Spaß den Entwicklern!

Wenn sich bestätigt, dass die Team Xecuter hinter dem Mig Switch steckt, wird Nintendo ihnen garantiert nichts durchgehen lassen – schließlich wurden sie schon mit dem SX OS erwischt.

Ich habe es mir schon fast gedacht, dass Team Xecuter hinter dem Mig Switch steckt…

Übrigens hört man gar nichts mehr von den angeblichen „Clones“ der Mig Switch. Sind die inzwischen komplett eingestellt?

Genau, ich habe es mir auch gedacht, dass Team Xecuter dahintersteckt.

Und zu den „Clones“: Das sogenannte Unlock Switch war reine Abzocke – ich war einer der Tester.Wir haben nie die Firmware bekommen, die man uns versprochen hatte, um das Produkt überhaupt testen zu können.